分布式拒绝服务(DDoS)攻击是网络安全领域的一项重大威胁,能够造成严重的网络中断和服务不可用。在设计网络拓扑结构时,考虑DDoS攻击的风险并采取相应的防护措施至关重要。本文将探讨如何在网络拓扑结构设计中充分考虑DDoS攻击的风险,并提出相应的防护策略,以确保网络的安全与稳定。

1. 意识到DDoS攻击的风险:

首先,网络设计者应该意识到DDoS攻击可能对网络造成的严重影响,包括服务中断、网络拥塞和带宽耗尽等。只有深刻认识到这一威胁,才能有效地采取相应的防护措施。

2. 分布式架构设计:

采用分布式架构设计可以减轻DDoS攻击的影响。将网络资源分散部署在不同的地理位置和服务器上,避免单点故障,提高网络的鲁棒性和抗攻击能力。

3. 流量过滤和清洗:

部署专业的DDoS防护设备和服务,实施流量过滤和清洗。通过识别和过滤恶意流量,将正常用户流量和攻击流量分开,确保正常用户的服务不受影响。

4. 使用反向代理和负载均衡器:

利用反向代理和负载均衡器可以分担网络负载,降低单个服务器的压力,提高网络的抗攻击能力。同时,反向代理和负载均衡器通常具有DDoS防护功能,能够检测和阻止恶意流量。

5. 弹性扩展和自动化响应:

实施弹性扩展和自动化响应机制,能够及时应对DDoS攻击造成的网络负载增加。通过自动化调整资源配置和响应策略,保障网络服务的稳定性和可用性。

6. 定期演练和优化:

定期进行DDoS攻击演练和应急响应演练,评估网络的防护效果和响应能力,发现和修复潜在的安全漏洞,不断优化网络拓扑结构和防护策略。

结语:

在设计网络拓扑结构时,充分考虑DDoS攻击的风险,并采取相应的防护措施是确保网络安全的关键。通过采用分布式架构、流量过滤和清洗、反向代理和负载均衡器、弹性扩展和自动化响应等策略,可以有效地提高网络的抗攻击能力,保障网络服务的稳定性和可用性。

好主机测评广告位招租-300元/3月公司网络遭ARP攻击,寻彻底解决办法?

ARP个人防火墙也有很大缺陷:1、它不能保证绑定的网关一定是正确的。 如果一个网络中已经发生了ARP欺骗,有人在伪造网关,那么,ARP个人防火墙上来就会绑定这个错误的网关,这是具有极大风险的。 即使配置中不默认而发出提示,缺乏网络知识的用户恐怕也无所适从。 2 、ARP是网络中的问题,ARP既能伪造网关,也能截获数据,是个“双头怪”。 在个人终端上做ARP防范,而不管网关那端如何,这本身就不是一个完整的办法。 ARP个人防火墙起到的作用,就是防止自己的数据不会被盗取,而整个网络的问题,如掉线、卡滞等,ARP个人防火墙是无能为力的。 因此,ARP个人防火墙并没有提供可靠的保证。 最重要的是,它是跟网络稳定无关的措施,它是个人的,不是网络的。 目前内网内ARP欺骗、骷髅头、CAM攻击、IP欺骗、虚假IP、虚假MAC、IP分片、DDoS攻击、超大Ping包、格式错误数据、发包频率超标等协议病毒……一系列内网攻击都能导致内网掉线、卡滞、慢的现象。 甚至像ARP这样的攻击又不好查出来,杀毒软件也没办法解决,又没法根除。 这也是重装系统过后,无法解决内网掉线的主要原因。 这些内网攻击在网络中普遍存在。 也没有什么好的方法直接把这些问题彻底根除。 这些内网攻击都出自下面的网卡,咱们只要在网卡上实施拦截就可以保证内网的稳定。 网络问题还得网络解决。 以太网有协议漏洞,不擅长管理,这是网络问题频发的技术根源。 免疫墙技术就是针对和解决的就是这个问题。 直接在网卡上进行拦截和控制。 其主要特征:免疫墙的技术范围要拓展到网络的最末端,深入到协议的最底层、盘查到外网的出入口、总览到内网的最全貌,就是希望通过网络本身对网络病毒全面抵御,同时完善对业务的管理,使网络可控、可管、可防、可观。 巡路免疫网络解决方案以免疫墙技术从网卡上解决内网攻击问题,在每一个网卡上派一个“警察”记录网卡出厂时的MAC地址(网卡的DNA),有什么内网病毒攻击直接在网卡处进行“逮捕”,只允许合法的数据包过,有害的数据包直接下网卡处进行拦截。 还对内网没个ip进行监控,监控每一台PC的上网的信息,拦截信息,报警信息,对这些问题进行电脑进行评估实施封锁。 直接从网卡上解决内网ARP接其他病毒攻击导致的内网掉线,内网难管理的现象。

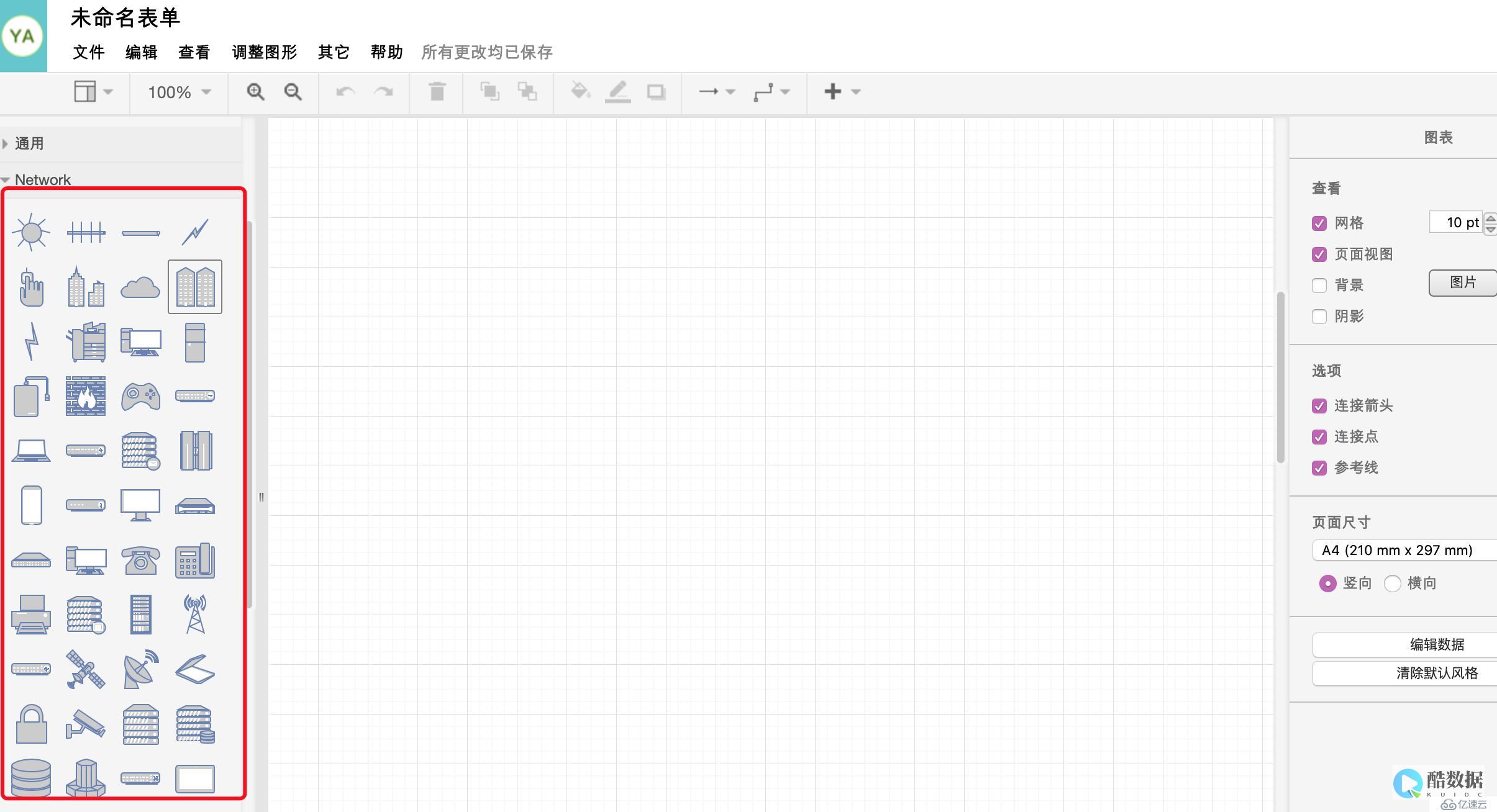

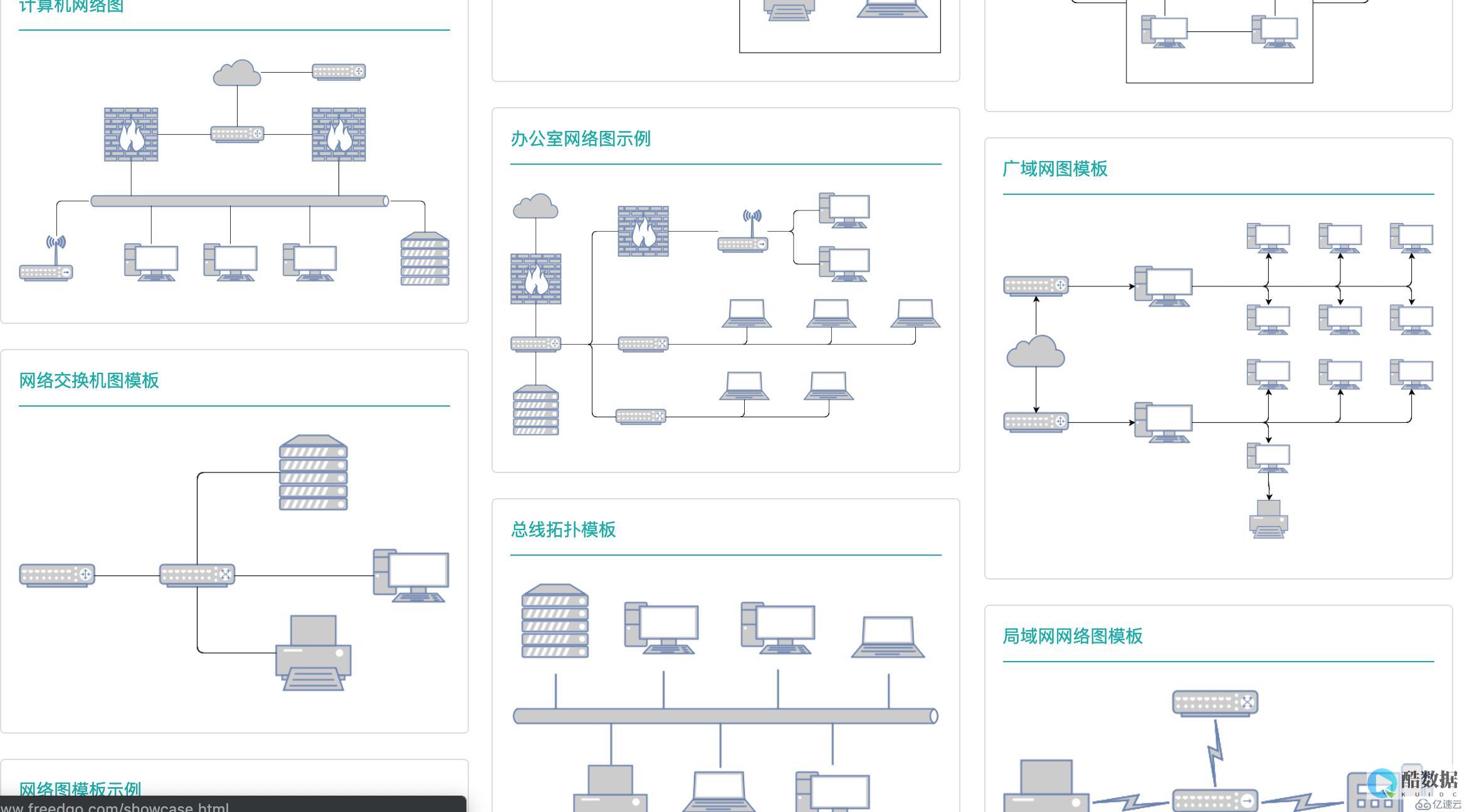

计算机网络中常用的扩扑结构有哪几种,他们的特点又是什么?

拓扑(Topology)是将各种物体的位置表示成抽象位置。 在网络中,拓扑形象地描述了网络的安排和配置,包括各种结点和结点的相互关系。 拓扑不关心事物的细节也不在乎什么相互的比例关系,只将讨论范围内的事物之间的相互关系表示出来,将这些事物之间的关系通过图表示出来。 网络中的计算机等设备要实现互联,就需要以一定的结构方式进行连接,这种连接方式就叫做拓扑结构,通俗地讲这些网络设备如何连接在一起的。 目前常见的网络拓扑结构主要有以下四大类:(1)总线型结构(2)星型结构(3)环型结构(4)星型和总线型结合的复合型结构目前大多数LAN使用的拓扑结构有3种:① 星行拓扑结构;② 环行拓扑结构;③ 总线型拓扑结;1.星型拓扑结构星型结构是最古老的一种连接方式,大家每天都使用的电话都属于这种结构,如图3所示。 其中,图3(a)为电话网的星型结构,图3(b)为目前使用最普遍的以太网(Ethernet)星型结构,处于中心位置的网络设备称为集线器,英文名为Hub。 这种结构便于集中控制,因为端用户之间的通信必须经过中心站。 由于这一特点,也带来了易于维护和安全等优点。 端用户设备因为故障而停机时也不会影响其它端用户间的通信但这种结构非常不利的一点是,中心系统必须具有极高的可靠性,因为中心系统一旦损坏,整个系统便趋于瘫痪。 对此中心系统通常采用双机热备份,以提高系统的可靠性。 这种网络拓扑结构的一种扩充便是星行树,如图4所示。 每个Hub与端用户的连接仍为星型,Hub的级连而形成树。 然而,应当指出,Hub级连的个数是有限制的,并随厂商的不同而有变化。 还应指出,以Hub构成的网络结构,虽然呈星型布局,但它使用的访问媒体的机制却仍是共享媒体的总线方式。 2.环型网络拓扑结构环型结构在LAN中使用较多。 这种结构中的传输媒体从一个端用户到另一个端用户,直到将所有端用户连成环型,如图5所示。 这种结构显而易见消除了端用户通信时对中心系统的依赖性。 环行结构的特点是,每个端用户都与两个相临的端用户相连,因而存在着点到点链路,但总是以单向方式操作。 于是,便有上游端用户和下游端用户之称。 例如图5中,用户N是用户N+1的上游端用户,N+1是N的下游端用户。 如果N+1端需将数据发送到N端,则几乎要绕环一周才能到达N端。 环上传输的任何报文都必须穿过所有端点,因此,如果环的某一点断开,环上所有端间的通信便会终止。 为克服这种网络拓扑结构的脆弱,每个端点除与一个环相连外,还连接到备用环上,当主环故障时,自动转到备用环上。 3.总线拓扑结构总线结构是使用同一媒体或电缆连接所有端用户的一种方式,也就是说,连接端用户的物理媒体由所有设备共享,如图6所示。 使用这种结构必须解决的一个问题是确保端用户使用媒体发送数据时不能出现冲突。 在点到点链路配置时,这是相当简单的。 如果这条链路是半双工操作,只需使用很简单的机制便可保证两个端用户轮流工作。 在一点到多点方式中,对线路的访问依靠控制端的探询来确定。 然而,在LAN环境下,由于所有数据站都是平等的,不能采取上述机制。 对此,研究了一种在总线共享型网络使用的媒体访问方法:带有碰撞检测的载波侦听多路访问,英文缩写成CSMA/CD。 这种结构具有费用低、数据端用户入网灵活、站点或某个端用户失效不影响其它站点或端用户通信的优点。 缺点是一次仅能一个端用户发送数据,其它端用户必须等待到获得发送权。 媒体访问获取机制较复杂。 尽管有上述一些缺点,但由于布线要求简单,扩充容易,端用户失效、增删不影响全网工作,所以是LAN技术中使用最普遍的一种。

如何发起DDOS攻击?如何防止DDOS攻击

一部份DDOS我们可以通过DOS命令netstat -an|more或者网络综合分析软件:sniff等查到相关攻击手法、如攻击某个主要端口、或者对方主要来自哪个端口、对方IP等。 这样我们可以利用w2k自带的远程访问与路由或者IP策略等本身自带的工具解决掉这些攻击。 做为无法利用这些查到相关数据的我们也可以尝试一下通过对服务器进行安全设置来防范DDOS攻击。

发表评论