本文将介绍如何在美国linux服务器上配置和保护SSH(Secure Shell)访问,以确保服务器的安全性。首先,我们将探讨SSH的重要性以及潜在的安全威胁。接着,详细介绍了几项配置SSH的最佳实践,包括使用安全的身份验证方式、限制访问权限、更新SSH配置等。最后,我们将讨论一些额外的安全措施,如防火墙配置和SSH日志监控,以加强服务器的安全防护。

1. SSH的重要性和安全威胁

SSH是一种加密的远程访问协议,用于安全地远程连接到服务器。然而,如果配置不当或者受到攻击,SSH可能会成为服务器安全的弱点,导致数据泄露或者未经授权的访问。

2. 配置SSH的最佳实践

以下是几项配置SSH的最佳实践:

3. 额外的安全措施

除了上述的配置之外,还可以采取一些额外的安全措施来增强SSH访问的安全性:

结论

通过采取适当的配置和安全措施,可以有效保护美国Linux服务器上的SSH访问安全。建议管理员密切关注安全漏洞和最新的安全建议,并定期审查和更新服务器的安全配置。这样可以大大降低服务器受到攻击的风险,保护服务器和数据的安全性。

好主机测评广告位招租-300元/3月如何配置ssh客户端,怎么ssh连接Linux服务器

首先,先要获取到Linux的端的IP地址,进行查看ip地址的方式,可以直接命令行中直接输入ifconfig,就可以查看到ip地址信息。 然后可以从网上下载一个为ssh的客户端,下载完成后的应用程序,直接双击这个应用程序即可。 这样就直接进入到putty客户端的界面中,在host name输入刚才记录的ip地址信息。 输入完成之后,这样就可以直接连接Linux的服务器中了,但还不能操作,需要先登录账号,login as中输入Linux的用户名还需要账号的密码,直接输入密码,然后回车。 这样就直接ssh客户端可以直接操作远程中Linux服务器了。

如何在Linux上用一次性密码确保SSH登录安全

第一步:在Linux上安装和配置OTPW在Debian、Ubuntu或Linux Mint上:用apt-get安装OTPW程序包。 $ sudo apt-get install libpam-otpw otpw-bin使用文本编辑工具,打开SSH的PAM配置文件(/etc/pam.d/sshd),注释掉下面这行代码(以禁用密码验证)。 #@include common-auth然后添加下面两行代码(以启用一次性密码验证):auth required pam_ optional pam_在Fedora或CentOS/RHEL上:在基于红帽的系统上,没有作为预制程序包的OTPW。 于是,我们通过从源代码来构建的方法,安装OTPW。 首先,安装基本组件:$ sudo yum git GCC pam-devel$ git clone~mgk25/git/otpw$ cd otpw使用文本编辑工具打开Makefile,编辑以“PAMLIB=”开头的这一行,如下所示。 在64位系统上:PAMLIB=/usr/lib64/security在32位系统上:PAMLIB=/usr/lib/security编译后安装。 请注意:安装环节会自动重启SSH服务器。 所以如果你使用SSH连接,就要准备好断开。 $ make$ sudo make install现在你需要更新SELinux策略,因为/usr/sbin/sshd试图写入到用户的主目录,而默认的SELinux策略不允许这个操作。 下面这些命令可以起到更新策略的作用。 如果你不使用SELinux,跳过这一步好了。 $ sudo grep sshd /var/log/audit/ | audit2allow -M mypol$ sudo semodule -i 下一步,用文本编辑工具打开SSH的PAM配置文件(/etc/pam.d/sshd),注释掉下面这行代码(以禁用密码验证)。 #auth substack password-auth然后添加下面两行代码(以启用一次性密码验证):auth required pam_ optional pam_第二步:针对一次性密码配置SSH服务器下一步是配置SSH服务器,以接受一次性密码。 用文本编辑工具打开/etc/ssh/sshd_config,设置下列三个参数。 确保你没有不止一次地添加这几行,因为那会引起SSH服务器失效。 UsePrivilegeSeparation yesChallengeResponseAuthentication yesUsePAM yes你还需要禁用默认的密码验证。 可以视情况,禁用公密验证,那样万一你没有一次性密码,就可以恢复到基于密钥的验证。 PubkeyAuthentication yesPasswordAuthentication no现在,重启SSH服务器。 在Debian、Ubuntu或Linux Mint上:$ sudo service ssh restart在Fedora或CentOS/RHEL 7上:$ sudo systemctl restart sshd第三步:用OTPW生成一次性密码如前所述,你需要事先创建一次性密码,并将它们存储在远程SSH服务器主机上。 为此,以你登录时所用的用户身份运行otpw-gen工具。 $ cd ~$ otpw-gen > temporary_它会要求你设置一个前缀密码。 你以后登录时,就需要输入这个前缀密码以及一次性密码。 实际上前缀密码是另一层保护机制。 即使密码表落到了不法分子手里,前缀密码也会迫使对方采用蛮力攻击。 一旦前缀密码设置完毕,命令会生成280个一次性密码,并将它们存储在输出文本文件(比如temporary_)中。 每个密码(默认情况下长度是8个字符)的前面是三位数的索引号。 你可以将文件打印在纸张上,随身携带。 你还会看到~/文件已创建,这些密码的密码散列就存储在其中。 每一行的头三位表明了将用于SSH登录的密码的索引号。 $ more ~/1280 3 12 8191ai+:ENwmMqwn218tYRZc%PIY27a241ve8ns%NsHFmf055W4/YCauQJkr:102ZnJ4VWLFrk5N2273Xww55hteJ8Y1509d4b5=A64jBT168FWBXY%ztm9j%000rWUSdBYr%8UE037NvyryzcI+YRX122rEwA3GXvOk=z测试用于SSH登录的一次性密码现在,不妨像平常那样登录到SSH服务器:$ ssh user@remote_host如果OTPW成功设置,你会看到略有不同的密码提示符:Password 191:现在打开密码表,寻找密码表中的索引号“191”。 023 kBvp tq/G 079 jKEw /HRM 135 oW/c /UeB 191 fOO+ PeiD 247 vAnZ EgUt据上面密码表显示,编号“191”的一次性密码是“fOO+PeiD”。 你需要在前面加上前缀密码。 比如说,如果你的前缀密码是“000”,那么需要输入的实际的一次性密码是“000fOO+PeiD”。 一旦你成功登录,所使用的密码会自动作废。 如果你查看~/,就会注意到第一行被换成了“---------------”,这意味着密码“191”已经无效。 OTPW1280 3 12 8---------------218tYRZc%PIY27a241ve8ns%NsHFmf055W4/YCauQJkr:102ZnJ4VWLFrk5N2273Xww55hteJ8Y1509d4b5=A64jBT168FWBXY%ztm9j%000rWUSdBYr%8UE037NvyryzcI+YRX122rEwA3GXvOk=z

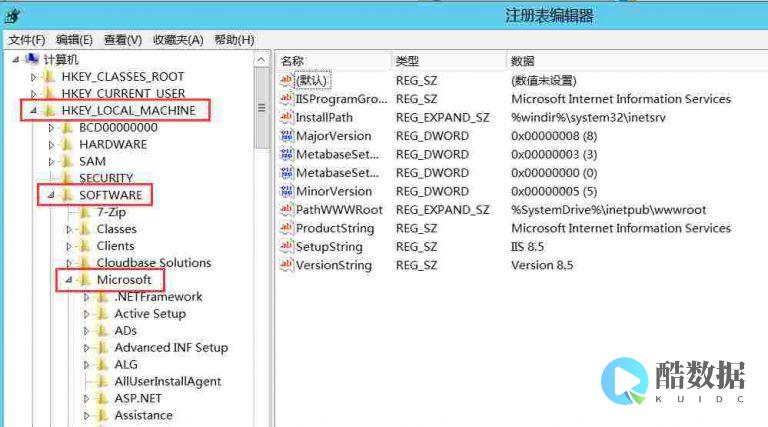

如何在linux中如何配置ssh免密码登录

展开全部首先需要在服务器端设置/etc/ssh/sshd_config# vim /etc/ssh/sshd_config修改如下两行为yes。 其实大多数情况下不用修改,默认就是yes。 RSAAuthentication yesPubkeyAuthentication yes(1) 如果客户机和服务器都是Linux机器,那么我们使用下面的方法:(后面第2节会提到怎么在Windows下使用Putty生成密钥对)我们需要在客户端生成RSA密钥对。 使用ssh-keygen命令:# ssh-keygen -t rsa参数t的意思是type,后面跟着加密类型,这里我们是rsa。 然后会提示你输入密钥保存完成文件名,这里我们需要使用默认的id_rsa,之后才能正常才能登录。 如果你生成的密钥作为其他用处,那么可以命名为其他名称:Generating public/private rsa key file in which to save the key (/home/cake//id_rsa):之后会提示你输入一个passphrase,我们这里可以留空,这样我们登录的时候就不许输入密码。 Enter passphrase (empty for no passphrase):Enter same passphrase again:然后会提示你密钥生成成功。 这是你的私钥保存为~//id_rsa,你的公钥是~//id_我们现在需要做的是,把id_的内容,添加的服务器端的~//autherized_keys文件最后。 你可以把这个文件上传到服务器端,然后使用命令:# cat id_ >> ~//autherized_keys到这里就完成了。 (2) 在Windows下使用Putty生成密钥对:Putty的安装目录下有个程序,我们运行这个程序。 之后点击Generate,开始生成密钥对。 我们需要根据提示,在指定方框内随机滑动鼠标。 这是为了根据鼠标轨迹,产生一些随机数据。 之后生成结束,我们点击Save Private Key将私钥存放在某个目录中。 然后赋值最上面文本框中的全部内容,粘贴到Linux服务器端的autherized_key的最后。 我们现在可以关闭这个小程序。 现在打开Putty,在左边的选项中,选择Conneciton–SSH–Auth,在Private key file for authentication中,选择刚才保存的私钥路径就可以了。 到此位置,Putty也可以不用密码登录了。

发表评论