防火墙 和 WAF(Web应用防火墙) 是两种常见的网络安全工具,它们在功能、部署位置、工作原理等方面存在显著差异,以下是对这两种工具功能的详细对比分析:

防火墙的功能

1、 网络流量监控与控制 :防火墙通过监控进出网络的数据流量,根据预定义的安全规则决定是否允许数据包进入或离开内部网络。

2、 访问控制 :防火墙可以基于IP地址、端口号、协议等信息来控制数据流动,从而防止未经授权的访问。

3、 隔离与保护 :防火墙在内部网络与外部网络之间建立一道相对隔绝的保护屏障,确保只有合法和授权的流量能够进入或离开受保护的网络区域。

4、 日志记录与检测 :防火墙会对计算机网络安全中的各项操作实施记录与检测,以确保计算机网络运行的安全性,保障用户资料与信息的完整性。

5、 多种技术结合 :现代防火墙通常结合包过滤、状态检测、代理服务等多种技术,以提供更全面的安全防护。

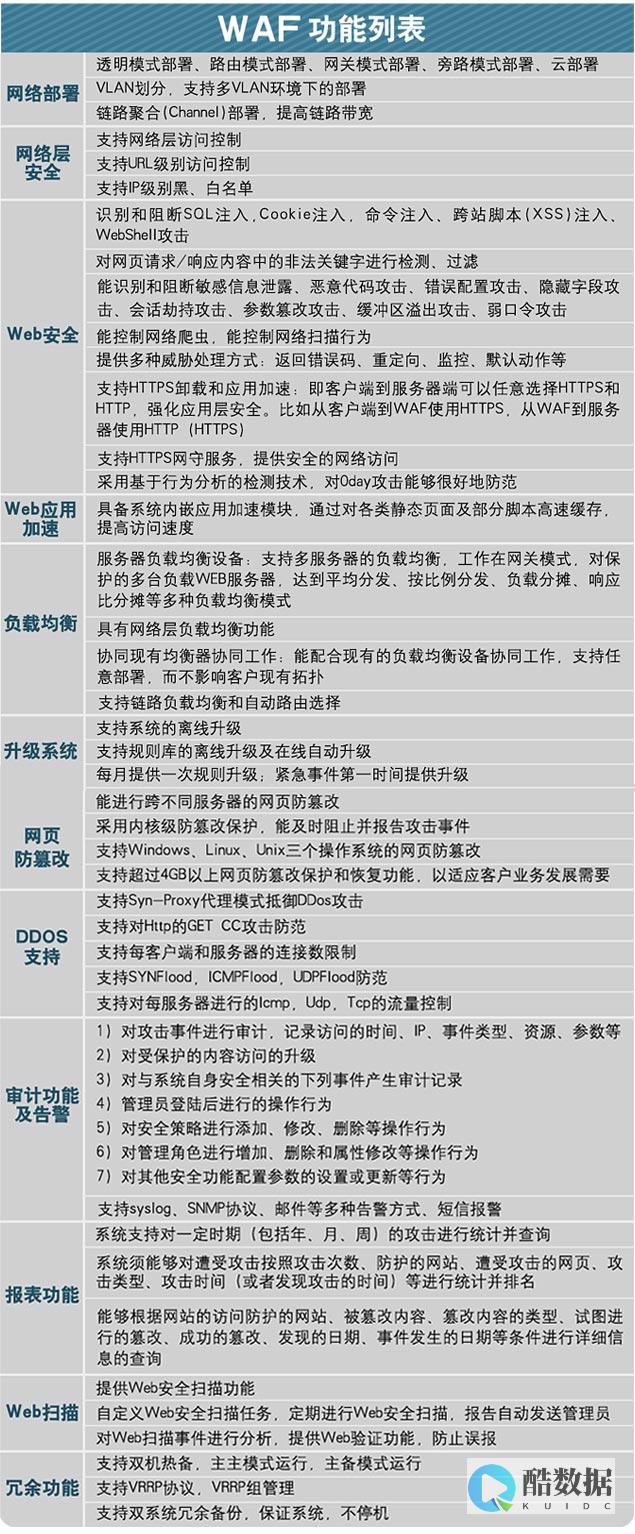

WAF的功能

1、 HTTP/HTTPS流量监控与过滤 :WAF专门监控、分析和过滤HTTP/HTTPS流量,识别并防御针对Web应用程序的攻击。

2、 应用层攻击防御 :WAF能够有效应对SQL注入、跨站脚本(XSS)、文件包含等应用层攻击,保护Web应用程序和用户数据的安全。

3、 检测 :WAF工作在OSI模型的第七层,即应用层,能够深入理解Web应用的工作逻辑,从而进行精确的防御。

4、 实时防护与响应 :WAF可以即时检测和阻止恶意请求,保护Web应用程序免受攻击,并提供实时的攻击数据和报告。

5、 定制化策略 :WAF通常提供可定制的规则和策略,可以根据特定的Web应用程序需求进行配置,适应不同的安全需求。

表格对比

| 功能点 | 防火墙 | |

| 主要作用 | 网络层的安全防护,隔离内外网络 | 应用层的安全防护,保护Web应用 |

| 工作层次 | OSI模型的网络层或传输层 | OSI模型的应用层 |

| 防护范围 | 整个网络的安全防护 | Web应用程序层面的安全防护 |

| 攻击识别能力 | 基于IP地址、端口号、协议等基本信息 | 深度分析HTTP/HTTPS流量,识别应用层攻击 |

| 部署位置 | 网络边界或内部网络的关键节点 | Web 服务器 前端或作为反向代理 |

| 适用场景 | 企业网络、数据中心、远程办公网络等 | 电子商务网站、在线银行、内容管理系统等需要保护Web应用的场景 |

| 防护策略 | 基于网络访问规则 | 基于Web应用的特定需求制定精细防护策略 |

Q1: 防火墙和WAF能否相互替代?

A1: 不能,防火墙主要负责网络层的安全防护,而WAF专注于应用层的安全防护,两者在网络安全体系中各有侧重,互为补充。

Q2: 何时使用防火墙?何时使用WAF?

A2: 防火墙适用于需要保护整个网络免受外部威胁的场景,如企业网络、数据中心等,而WAF则适用于需要专门保护Web应用程序免受应用层攻击的场景,如电子商务网站、在线银行等。

Q3: WAF能否完全消除所有的安全风险?

A3: 不能,虽然WAF能够提供一定程度的保护,但并不能完全消除所有的安全风险,综合的安全策略仍然包括其他安全措施,如安全编码实践、定期更新和维护应用程序等。

防火墙和WAF在网络安全中扮演着不可或缺的角色,它们各自具有独特的功能和优势,共同为企业的网络安全保驾护航,在选择和使用这些工具时,应根据具体的安全需求和应用场景进行合理配置和部署。

以上就是关于“ 防火墙和waf的功能区别 ”的问题,朋友们可以点击主页了解更多内容,希望可以够帮助大家!

web应用防火墙有哪些品牌,哪种WAF比较好?

宝界WEB应用防火墙是一款能够深入理解Web应用层数据,真正运行在OSI 7层的应用层网关。 其核心是基于对HTTP应用层数据的理解,产品采用积极主动防御手段,同时与宝界网页防篡改软件互动配合,来达到对Web服务器及其应用进行全方位防护的目的。 宝界WEB防火墙对各种Web攻击行为进行防御,产品具有多种防御模块:防SQL注入、防跨站攻击、防盗链、网站后台管理屏蔽、论坛关键字过滤、DDOS防护、ARP防御、链路负载均衡、服务器负载均衡模块等。

如何鉴别防火墙的实际功能差异

我给你总结5大特点供你参考,希望能帮助到你.一、网络层的访问控制二、应用层的访问控制三、管理和认证四、审计和日志以及存储方式五、如何区分包过滤和状态监测以上5大特点,你可以拿去对比,希望对你有用!

那些企业比较需要对付DDoS攻击

像竞争过度激烈的行业,流量非常大的网站或游戏、APP,信息非常机密的网站都是DDOS攻击的主要对象,所以这些企业是很有必要做高防的,高防服务器能把其影响降到最低。 在众多高防产品中,墨者.安全自研的指纹识别架构WAF防火墙,对攻击来源进行大数据分析归类,过滤各种异常攻击流量,用更低的成本解决超大流量攻击,目前在市场上广受欢迎。

发表评论