今天我们看一幅数据库注入式攻击的漫画。记得上大三那会儿,我们的老师还让我们用一条语句直接在学校官网,直接拿到学校所有录取的新生详细信息,我当时试了试,很多学校的官网都可以。不过方正教务系统攻击不进去,输入完了直接告诉我IP已经被记录。好了,废话不多说,看漫画。

看漫画的上半部分。一个小男孩跑去给医生打了一针后开开心心的回去了。我称之为医生对小男孩进行了一次操作。

回家后,小男孩发现。我的桌子(table 又指表,传说中的老外的一语双关)没拉。为什么回去发现我的表没了呢?

仔细想想,医生打的那针可能不是普通的针,居然是一条SQL语句。此处暗讽,在数据库操作中,我们直接将用户输入的数据进行拼装SQL语句,带来的安全性问题。举个列子:我们需要更新张三的分数。我们等待用户输入如果程序没有实施类型强制,就会发生这种形式的注入攻击,例如:UPDATE subject SET sCore= ? where name = ‘zhang3’如果成绩被恶意伪造为100; DROP TABLE users #此时SQL语句就会发生变化UPDATE subject SET score= 100; DROP TABLE users; # where name = ‘zhang3’它会将“users”表从数据库中删除

请问什么是SQL注入攻击

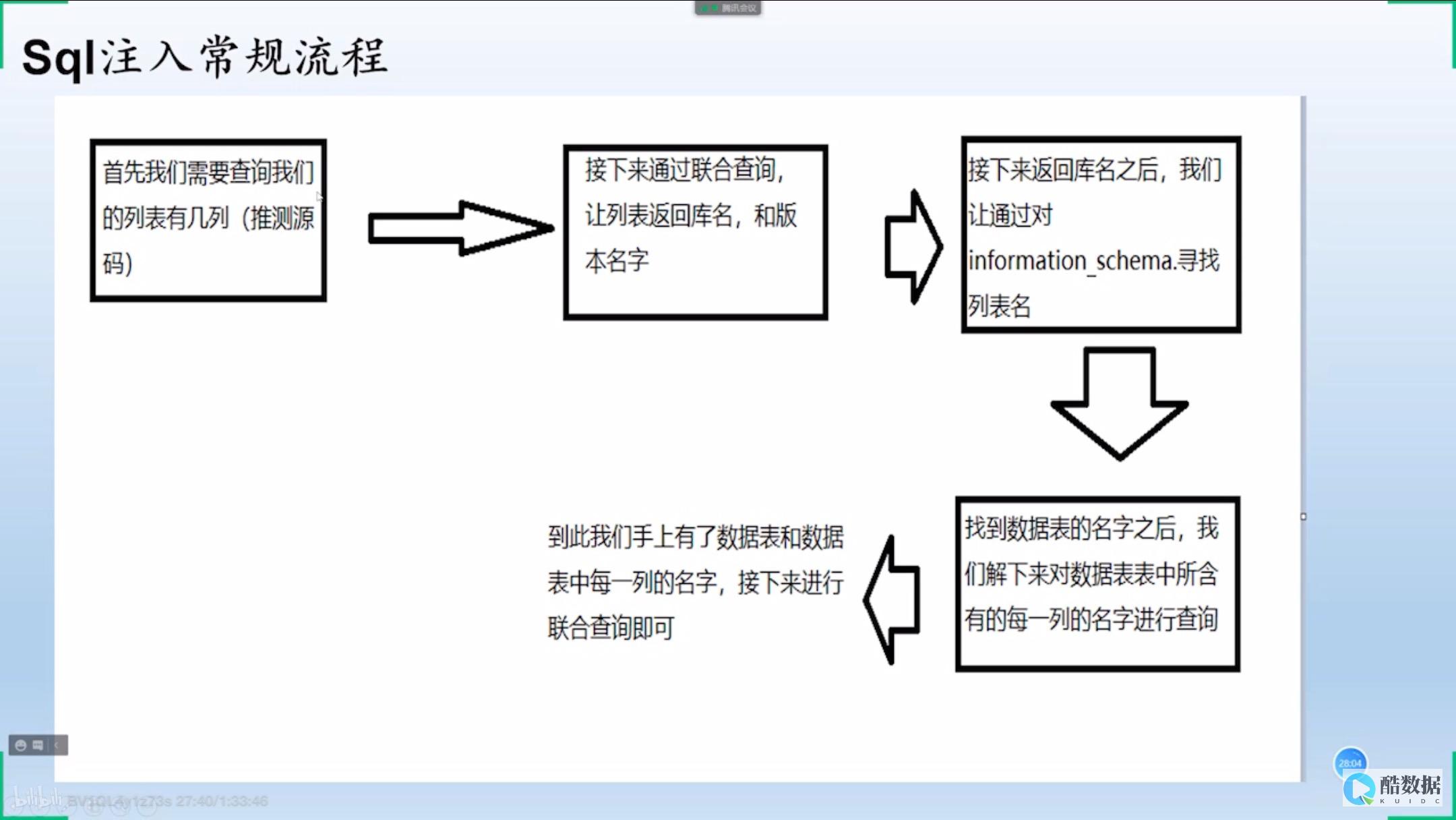

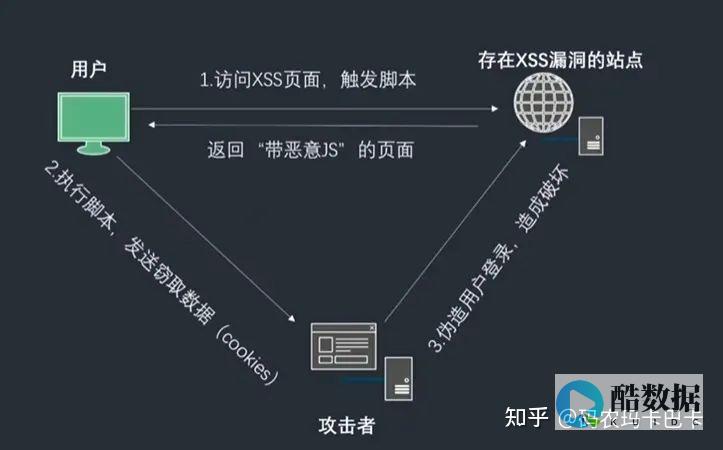

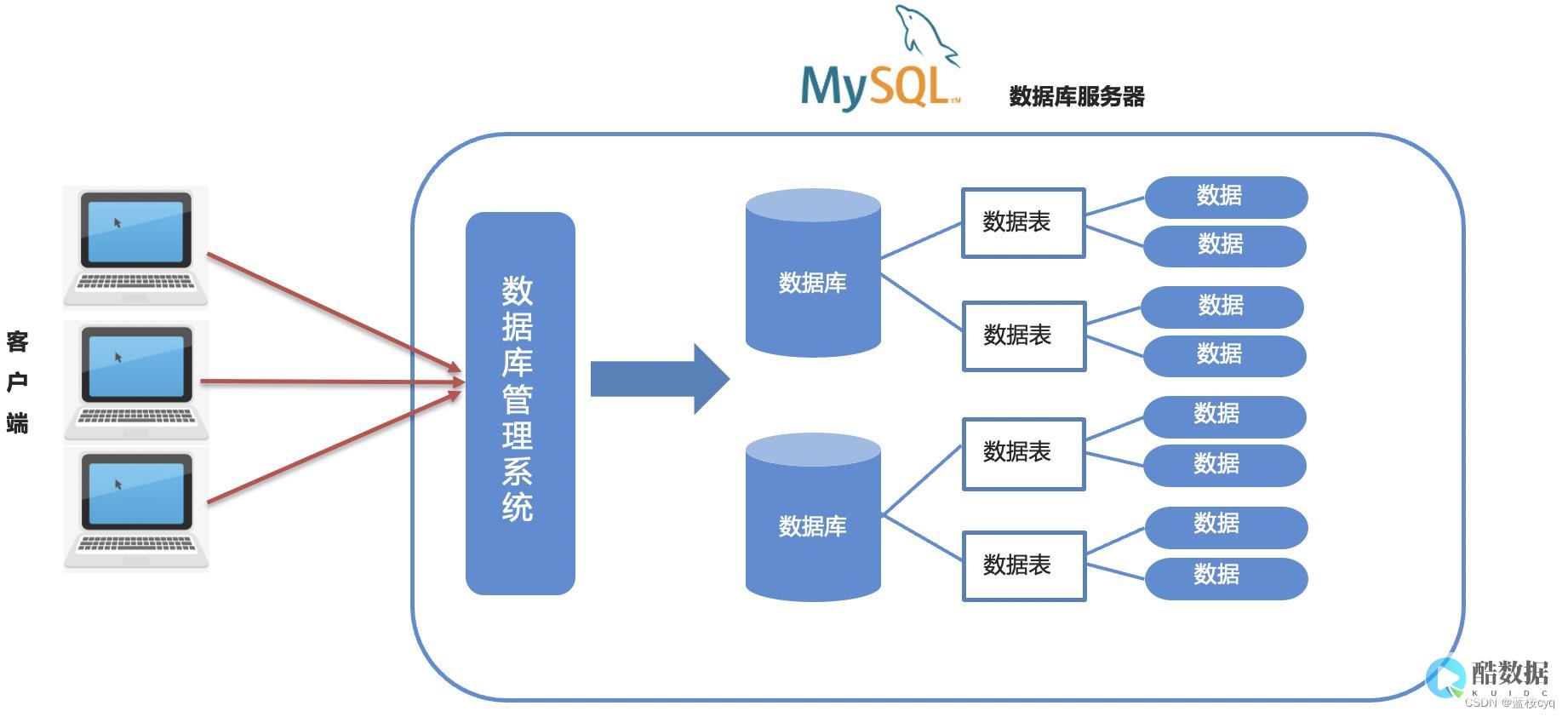

SQL注入攻击是黑客对数据库进行攻击的常用手段之一。 随着B/S模式应用开发的发展,使用这种模式编写应用程序的程序员也越来越多。 但是由于程序员的水平及经验也参差不齐,相当大一部分程序员在编写代码的时候,没有对用户输入数据的合法性进行判断,使应用程序存在安全隐患。 用户可以提交一段数据库查询代码,根据程序返回的结果,获得某些他想得知的数据,这就是所谓的SQL Injection,即SQL注入。 SQL注入是从正常的WWW端口访问,而且表面看起来跟一般的Web页面访问没什么区别,所以目前市面的防火墙都不会对SQL注入发出警报,如果管理员没查看IIS日志的习惯,可能被入侵很长时间都不会发觉。 但是,SQL注入的手法相当灵活,在注入的时候会碰到很多意外的情况,需要构造巧妙的SQL语句,从而成功获取想要的数据。 SQL注入攻击的总体思路·发现SQL注入位置;·判断后台数据库类型;·确定XP_CMDSHELL可执行情况·发现WEB虚拟目录·上传ASP木马;·得到管理员权限;

sql语句设置变量怎么注入攻击

整型参数,有时是字符串型参数,不能一概而论。 总之只要是带有参数的动态网页且此网页访问了数据库,那么就有可能存在SQL注入。 如果ASP程序员没有安全意识,不进行必要的字符过滤,存在SQL注入的可能性就非常大。 为了全面了解动态网页回答的信息,首选请调整IE的配置。 把IE菜单-工具-InterNet选项-高级-显示友好HTTP错误信息前面的勾去掉。 为了把问题说明清楚,以下/?p=YY为例进行分析,YY可能是整型,也有可能是字符串。 1、整型参数的判断当输入的参数YY为整型时,通常中SQL语句原貌大致如下:select * from 表名 where 字段=YY,所以可以用以下步骤测试SQL注入是否存在。 ①/?p=YY’(附加一个单引号),此时中的SQL语句变成了select * from 表名 where 字段=YY’,运行异常;/?p=YY运行结果相同;/?p=YY and 1=2, 运行异常;如果以上三步全面满足,中一定存在SQL注入漏洞。 2、字符串型参数的判断

SQL注入攻击

简单例子select * from table where+un+ and psw=+pw+,假如可以输入任何字符,un随便输入 or 1=1--这样提交过来的aa就会select * from table where or 1=1--password...就会查出来

发表评论