Nginx安全策略:加密备份并将其安全地存储在离线位置

在当今数字化时代,数据安全是企业和个人都必须重视的重要问题。对于网站和 服务器 的管理员来说,确保数据的安全性和可靠性是至关重要的。Nginx是一个流行的Web服务器软件,它提供了一些强大的安全功能,可以帮助管理员保护其服务器和网站免受潜在的威胁。

加密备份

备份是保护数据的重要措施之一。在Nginx中,我们可以使用SSL/TLS协议来加密备份数据的传输。SSL/TLS协议是一种安全的通信协议,可以确保数据在传输过程中不被窃取或篡改。

要加密Nginx备份,我们需要生成自签名证书或购买有效的SSL证书。自签名证书可以用于内部使用,而有效的SSL证书可以提供更高的安全性和可信度。一旦获得证书,我们可以配置Nginx以使用HTTPS协议进行备份数据的传输。

以下是一个示例Nginx配置文件的片段,用于启用HTTPS协议:

server {listen 443 ssl;server_name example.com;ssl_certificate /path/to/ssl_certificate.crt;ssl_certificate_key /path/to/ssl_certificate.key;location /backup {proxy_pass}}在上面的配置中,我们使用了listen指令来指定监听的端口为443,并启用了ssl选项。ssl_certificate和ssl_certificate_key指令用于指定SSL证书的路径。location指令用于指定备份数据的位置,并使用proxy_pass指令将请求转发到备份服务器。

离线存储

将备份数据存储在离线位置是另一个重要的安全策略。离线存储意味着将数据存储在不与互联网连接的设备上,以防止黑客入侵或数据泄露。

对于Nginx备份数据的离线存储,我们可以使用外部存储设备,如硬盘驱动器或磁带。这些设备可以通过物理连接或网络连接与服务器进行数据传输。一旦备份完成,我们可以将存储设备从服务器中断开,并将其存储在安全的地方,例如保险柜或离线存储设施。

以下是一个示例Nginx配置文件的片段,用于将备份数据存储在外部硬盘驱动器上:

server {location /backup {proxy_pass/path/to/offline_storage/backup;}}在上面的配置中,我们使用了proxy_store指令来指定备份数据的存储路径。/path/to/offline_storage/backup是外部硬盘驱动器的挂载路径。当Nginx接收到备份请求时,它将备份数据存储在指定的路径中。

总结

通过加密备份并将其安全地存储在离线位置,Nginx可以帮助管理员保护其服务器和网站的数据安全。使用SSL/TLS协议可以确保备份数据在传输过程中的安全性,而离线存储可以防止黑客入侵或数据泄露。管理员应该根据其特定需求和安全要求来配置Nginx,并定期测试和验证备份策略的有效性。

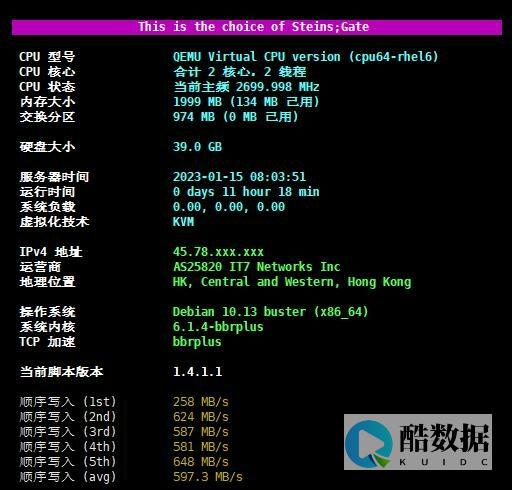

香港服务器首选树叶云

树叶云是一家专业的云计算公司,提供高性能的香港服务器。作为香港服务器的首选供应商,树叶云提供稳定可靠的服务器解决方案,帮助客户保护其数据安全。了解更多关于树叶云的香港服务器,请访问。

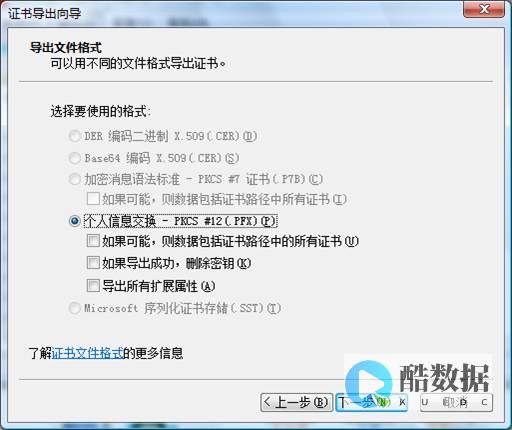

xp中如何备份加密文件系统私钥

这篇文章中的信息适用于:Microsoft Windows XP Professional Microsoft Windows 2000 Advanced Server Microsoft Windows 2000 Professional Microsoft Windows 2000 Datacenter Server Microsoft Windows 2000 Server 概要本文介绍如何备份加密文件系统 (EFS) 私钥,以便可以在计算机上的数据副本丢失时恢复加密的数据。 在使用 EFS 加密计算机上的文件时,EFS 公钥用来加密文件,而 EFS 私钥用来解密这些文件。 如果在一个文件加密后您丢失了私钥,则将无法恢复此文件。 警告: 在将私钥导出到磁盘后,须将该磁盘保存在一个安全地方。 如果有人能获取您的 EFS 私钥,则他或她就能够访问到您的加密数据。 从故障恢复代理导出私钥 使用本地管理员帐户登录到计算机。 备注: 必须使用内置的管理员帐户,而不只是使用一个普通的具有管理员权限的帐户。 单击开始,单击运行,键入 ,然后单击确定。 单击公钥策略旁边的加号 (+) 以展开此项。 单击经过加密的数据恢复代理类别。 在右边的窗格中将显示一个颁发给“管理员”的证书,并说明它是用来进行“文件恢复”的。 右键单击此项,然后单击“所有任务”>“导出”。 单击下一步。 确保选择了“是,导出私钥”选项,然后单击下一步。 在导出文件格式对话框中,如果想删除与“管理员”帐户关联的私钥,则请单击选中“如果导出成功,删除密钥”复选框。 单击下一步。 键入并确认一个密码以加强导出密钥的安全,然后单击下一步。 系统会提示您将证书和私钥保存到一个文件中。 应将此文件备份到一个磁盘或可移动媒体设备中,然后将此备份存放在一个可在物理上确保备份安全的地方。 键入适当的文件名,然后单击下一步。 当正在完成证书导出向导对话框出现时,请确认您选择的选项,然后单击完成。 当“导出成功”对话框出现时,单击确定。 必须重新启动计算机以完成私钥的删除过程。 之所以刊登上述文章是因为前不久有朋友来信询问如何把NTFS文件系统里面已经加密的文件取出来,由于操作系统已经重新安装,导致SID和以前的不符合,所以询问有没有办法取出来,经过咨询微软全球技术服务中心和查阅微软Support站点和Technet站点,得出以下结论:使用EFS加密的文件(夹)一旦密钥丢失以后是不可能恢复的!

Apache和Nginx防盗链的几种配置方法

要实现防盗链,我们就必须先理解盗链的实现原理,提到防盗链的实现原理就不得不从HTTP协议说起,在HTTP协议中,有一个表头字段叫referer,采用URL的格式来表示从哪儿链接到当前的网页或文件。 换句话说,通过referer,网站可以检测目标网页访问的来源网页,如果是资源文件,则可以跟踪到显示它的网页地址。 有了referer跟踪来源就好办了,这时就可以通过技术手段来进行处理,一旦检测到来源不是本站即进行阻止或者返回指定的页面。 Nginx防盗链的配置1、nginx针对文件类型的防盗链配置方法:location ~* \.(gif|jpg|png|swf|flv|bmp)$ {valid_referers none blocked * xxxxx;if ($invalid_referer) {#rewrite ^/ xxxx/;return 403;}}这种方法是在server或者location段中加入:valid_referers none blocked,其中none表示空的来路,也就是直接访问,比如直接在浏览器打开一个文件,blocked表示被防火墙标记过的来路,*表示所有子域名。 2、nginx针对文件目录的防盗链配置方法:location /img/ {root /data/img/;valid_referers none blocked * xxxxx;if ($invalid_referer) {rewrite ^/ 抄底 /;#return 403;}}Apache防盗链的配置Apache 防盗链的第一种实现方法,可以用 Rewrite 实现。 首先要确认 Apache 的 rewrite module 可用:能够控制 Apache 文件的,打开 ,确保有这么一行配置:LoadModule rewrite_module modules/mod_然后在相应虚拟主机配置的地方,加入下列代码:ServerName xxxxx# 防盗链配置 参数RewriteEngine OnRewriteCond %{HTTP_REFERER} !^$ [NC]RewriteCond %{HTTP_REFERER} !^$ [NC]RewriteCond %{HTTP_REFERER} !^$ [NC]RewriteCond %{HTTP_REFERER} !^$ [NC]RewriteRule .*\.(gif|jpg|swf)$[R,NC]xxxxx 表示自己的信任站点。 gif|jpg|swf 表示要保护文件的扩展名(以|分开)。 盗链后的重定向页面/图片。 用以输出警示信息,这张图片应该尽可能的小。 有些用户使用的是虚拟主机,没有服务器的控制权,无法修改 文件和重启服务器。 那么请确认你的虚拟主机支持 ,将上面的配置写入 文件,放入根目录或图片所在的目录即可:# 防盗链配置RewriteEngine OnRewriteCond %{HTTP_REFERER} !^$ [NC]RewriteCond %{HTTP_REFERER} !^$ [NC]RewriteCond %{HTTP_REFERER} !^$ [NC]RewriteCond %{HTTP_REFERER} !^$ [NC]RewriteRule .*\.(gif|jpg|swf)$[R,NC]通过判断referer变量的值,判断图片或资源的引用是否合法,只有在设定范围内的 referer,才能访问指定的资源,从而实现了防盗链(Anti-Leech)的目的。 需要指出的是:不是所有的用户代理(浏览器)都会设置 referer 变量,而且有的还可以手工修改 referer,也就是说,referer 是可以被伪造的。 本文所讲的,只是一种简单的防护手段。 当然,应付一般的盗链也足够了。

路由器 交换机上怎样实施安全策略

路由器安全策略示例:1. 路由器上不得配置用户账户。 2. 路由器上的enable password命令必须以一种安全的加密形式保存。 3. 禁止IP的直接广播。 4. 路由器应当阻止源地址为非法地址的数据包。 5. 在本单位的业务需要增长时,添加相应的访问规则。 6. 路由器应当放置在安全的位置,对其物理访问仅限于所授权的个人。 7. 每一台路由器都必须清楚地标识下面的声明:“注意:禁止对该网络设备的非授权访问。 您必须在获得明确许可的情况下才能访问或配置该设备。 在此设备上执行的所有活动必须加以记录,对该策略的违反将受到纪律处分,并有可能被诉诸于法律。 ”每一台网络交换机必须满足以下的配置标准:1. 交换机上不得配置用户账户。 2. 交换机上的enable password命令必须以一种安全的加密形式保存。 3. 如果交换机的MAC水平的地址能够锁定,就应当启用此功能。 4. 如果在一个端口上出现新的或未注册的MAC地址,就应当禁用此端口。 5. 如果断开链接后又重新建立链接,就应当生成一个SNMP trap.6. 交换机应当放置在安全的位置,对其物理访问仅限于所授权的个人。 7. 交换机应当禁用任何Web 服务器软件,如果需要这种软件来维护交换机的话,应当启动服务器来配置交换机,然后再禁用它。 对管理员功能的所有访问控制都应当启用。 8. 每一台交换机都必须清楚地标识下面的声明:“注意:禁止对该网络设备的非授权访问。 您必须在获得明确许可的情况下才能访问或配置该设备。 在此设备上执行的所有活动必须加以记录,对该策略的违反将受到纪律处分,并有可能被诉诸于法律。 ”这些安全要求未必适合你单位的情况,仅供参考。

发表评论